W tym artykule dowiesz się, czym jest HKZI i dlaczego jest potrzebna. Ta definicja odnosi się do kryptografii - ochrony i przechowywania danych. Elektroniczna ochrona informacji może być wykonana w dowolny sposób - nawet przez odłączenie komputera od sieci i zainstalowanie na nim uzbrojonego strażnika. Ale jest to o wiele łatwiejsze dzięki narzędziom kryptograficznym. Rozumiem, co to jest i jak jest wdrażane w praktyce.

Główne cele kryptografii

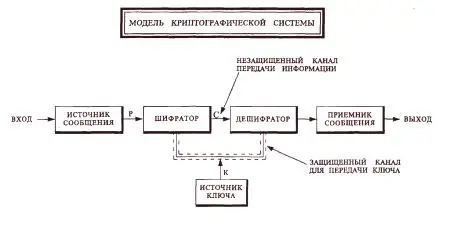

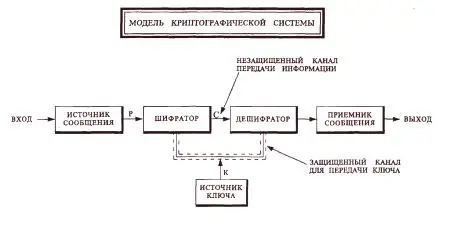

Odszyfrowywania ZKZI brzmi jak "system bezpieczeństwa informacji kryptograficznych." W kryptografii kanał transmisji informacji może być całkowicie dostępny dla intruzów. Ale wszystkie dane są poufne i bardzo dobrze zaszyfrowane. Dlatego, pomimo otwartości kanałów, informacja o napastnikach nie może zostać uzyskana.

Nowoczesne fundusze ZKZI składa się z oprogramowania i kompleksu komputerowego. Chroni informacje o najważniejszych parametrach, które rozważymy dalej.

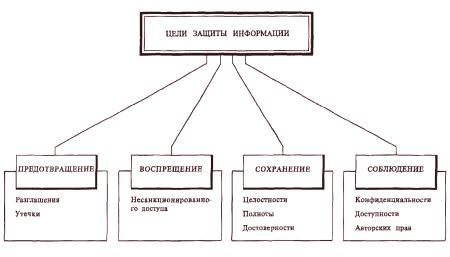

Poufność

Nie można odczytać informacji, jeśli nie ma do niej dostępu. Co to jest HKZI i jak koduje dane? Głównym elementem systemu jest klucz elektroniczny. Jest to połączenie liter i cyfr. Dopiero po wpisaniu tego klucza możesz dostać się do wybranej sekcji, która jest chroniona.

Integralność i uwierzytelnianie

Jest to ważny parametr określający możliwość nieautoryzowanej zmiany danych. Jeśli nie ma klucza, edytuj lubnie można usunąć informacji. Uwierzytelnianie to procedura sprawdzania autentyczności informacji zapisanych na dysku z kluczami. Klucz musi odpowiadać urządzeniu, na którym przekazywane są informacje.

Autorstwo

Jest to potwierdzenie działań użytkownika i niemożność ich odrzucenia. Najczęstszym rodzajem potwierdzenia jest EDS (elektroniczny podpis cyfrowy). Zawiera dwa algorytmy - jeden tworzy podpis, drugi go sprawdza.

Należy pamiętać, że wszystkie operacje wykonywane za pomocą podpisu elektronicznego są przetwarzane przez certyfikowane ośrodki (niezależne). Z tego powodu niemożliwe jest podrabianie autorstwa.

Główne algorytmy szyfrowania danych

Do tej pory duża liczba certyfikatów ZKZI, różne klucze szyfrowania są używane - zarówno symetrycznie, jak i asymetrycznie. Kluczowa długość jest wystarczająca, aby zapewnić niezbędną złożoność kryptograficzną.

Najpopularniejsze algorytmy używane w kryptografii to:

Klucz symetryczny - DES, AES, RC4 Russian R-2814789. Z funkcjami skrótu - na przykład SHA-1/2 MD4 /5/6 P-341194. Klucz asymetryczny RSA.Wiele krajów ma własne standardy dotyczące algorytmów szyfrowania. Na przykład w Stanach Zjednoczonych używane jest zmodyfikowane szyfrowanie AES, klucz może zawierać od 128 do 256 bitów. W Federacji Rosyjskiej istnieje algorytm - P-34102001 i P-2814789, który wykorzystuje klucz wielkości 256 bitów. Należy pamiętać, że istnieją elementy w krajowych systemach kryptograficznych, które są zabronioneeksport do innych krajów. Wszystkie działania związane z opracowaniem ZKZI wymagają obowiązkowego licencjonowania.

Sprzętowa ochrona kryptograficzna

Podczas instalowania tachografów ZKZI możliwe jest zapewnienie maksymalnej ochrony informacji przechowywanych w urządzeniu. Wszystko to jest realizowane zarówno na poziomie oprogramowania, jak i na poziomie sprzętu.

Typ sprzętu ZKZI - są to urządzenia zawierające specjalne programy zapewniające niezawodne szyfrowanie danych. Z ich pomocą jest także przechowywanie informacji, ich nagrywanie i transmisja.

Urządzenie szyfrujące jest wykonywane w postaci kodera, który łączy się z portami USB. Istnieją również urządzenia, które są zainstalowane na płycie głównej komputera. Nawet wyspecjalizowane przełączniki i karty sieciowe z ochroną kryptograficzną mogą być używane do pracy z danymi. Typy sprzętu ZKZI są instalowane dość szybko i są w stanie wymieniać informacje z dużą prędkością. Wadą jest jednak dość wysoki koszt, a także ograniczona zdolność do aktualizacji.

Software Crypt Protection

Jest to zestaw programów umożliwiających szyfrowanie informacji przechowywanych na różnych nośnikach (dyski flash, dyski twarde i dyski optyczne itp.). Ponadto, jeśli masz licencję na ten typ wydruku, możesz szyfrować dane, gdy są przesyłane przez Internet (na przykład przez e-mail lub czat). Programy chroniące dużą liczbę, a nawet darmowe - takie jak DiskCryptor. Program typu ZKZI - to także wirtualna sieć, która pozwala na wymianę informacji"W Internecie". Jest to znane wielu VPN. Ten rodzaj ochrony można również przypisać do protokołu HTTP, obsługuje szyfrowanie SSL i HTTPS.

Narzędzia programowe są najczęściej wykorzystywane do pracy w Internecie, a także do domowych komputerów osobistych. Innymi słowy, tylko w tych obszarach, w których nie ma poważnych wymagań dotyczących stabilności i funkcjonalności systemu.

Zabezpieczenia kryptograficzne typu sprzętowo-programowego

Teraz już wiesz, jak działa HACCP i gdzie jest on używany. Konieczne jest przydzielenie jeszcze jednego typu - oprogramowania sprzętowego, w którym gromadzone są wszystkie najlepsze cechy obu typów systemów. Ten sposób przetwarzania informacji do tej pory jest najbardziej niezawodny i bezpieczny. Co więcej, możliwe jest zidentyfikowanie użytkownika na różne sposoby - zarówno sprzęt (poprzez zainstalowanie dysku flash (dyskietki) i standardowego (poprzez wprowadzenie pary login /hasło).

Systemy oprogramowania i sprzętu obsługują wszystkie dzisiejsze algorytmy szyfrowania. Należy pamiętać, że instalacja ZKZI może być wykonywana wyłącznie przez wykwalifikowany personel dewelopera kompleksu. Oczywiste jest, że takiego HKZI nie należy instalować na komputerach, które nie obsługują przetwarzania poufnych informacji.