Obecnie różnorodność alternatywnego oprogramowania nie jest już zaskakująca dla pojedynczego użytkownika. Oprócz niekwestionowanych liderów są obiecujące i po prostu interesujące projekty. Tak więc w związku ze zwiększoną uwagą do zachowania anonimowości i bezpieczeństwa poufnych informacji w Internecie dość rozpowszechniona przeglądarka "Tor".

Ocena przeglądarki

W popularnej przeglądarce Google Chrome od kilku lat nieprzerwanie przewodzi tej linii. Produkt od giganta informacyjnego Google opiera się na różnych źródłach zainstalowanych na komputerach od 46 do 55% użytkowników Runetu. Przeglądarka spełnia podstawowe wymagania zwykłego użytkownika: Chrome działa szybko i stabilnie, nie jest obciążony nadmierną pojemnością i jest wyposażony w technologię SandBox, która gwarantuje ochronę przed wirusami i złośliwym oprogramowaniem.

Liderzy mogą również liczyć "Yandex.Browser", Mozilla Firefox, Internet Explorer - standardowe rozwiązanie oferowane przez Microsoft Windows, Opera. Orbitum, który jest praktycznie taki sam jak Chrome, zyskuje na popularności, ale ma kilka zalet:

poprawiona prędkość pobierania i ochrona prywatności; dodał możliwość komunikowania się w sieciach społecznościowych poprzez specjalne okno szybkiego czatu; Rachunki popularnych sieci społecznościowych są wymienione na osobnej liście.Alternatywy i obiecujące projekty

Niedawno największą reakcją użytkowników jest wywoływanie programówpozwalają zachować poufność w Internecie i otworzyć zamknięte witryny. Rozwiązania te obejmują przeglądarkę Globus i Tor. Nawiasem mówiąc, najnowszy Internet Explorer jest obecnie dominującym przeglądarka działa z wykorzystaniem technologii routingu cebula - metody wymiany anonimowych informacji za pośrednictwem sieci komputerowej.

Strona pobierania Browser

Browser „Thor”, które opinie są oparte głównie wokół niego działać incognito na World Wide Web można pobrać z oficjalnej strony internetowej rosyjskich programistów - English lustro zasobów Torproject. Strona w kolorze fioletowym obiecuje użytkownikowi "prywatność i bezpieczeństwo sieci". Ta ostatnia jest zapewniona przez użycie dużej sieci serwerów, którą tworzą wolontariusze z całego świata.

Na stronie można również zobaczyć prośbę o wsparcie finansowe dla trasowania cebuli. Gotówka ma zostać przeznaczone na dalszy rozwój projektu w Rosji i Wspólnoty Niepodległych Państw, jak również zapewnić odpowiednią ochronę monitorowanie odpowiednich usług.

Onion Routing

Onion Routing - technologia, która opiera Tor Browser - to metoda dzielenia się informacjami anonimowo w Internecie. Wiadomość natomiast wielokrotnie narażone shyfrovtsi i wysyłane za pośrednictwem kilku routerów, z których każdy zastępuje warstwę szyfrowania własnym. W związku z tym pośrednie punkty transmisji nie zawierają danychznaczenie lub cel przesłania, ani punkt wyjścia, ani punkt przyjęcia. Podstawową ideą routingu cebuli jest zapewnienie maksymalnego poziomu anonimowości użytkowników - nadawcy i odbiorcy informacji, a także ochrony treści przed wiadomościami innych firm. Oczywiście technologia trasowania cebuli nie gwarantuje zachowania tajemnicy, ale utrudnia ustalenie danych przez podsłuchiwanie osób.

Historia tworzenia programu

Przeglądarka Tor, która jest ogólnie uznawana za pozytywną, jest oprogramowaniem swobodnie rozproszonym przeznaczonym do implementacji drugiej generacji wbudowanego routingu. System został opracowany w laboratoriach US Navy pod federalnym porządkiem władzy. Po pewnym czasie wsparcie projektu zostało ogłoszone przez dużą organizację praw człowieka. Dodatkowe fundusze zapewnia Departament Obrony Stanów Zjednoczonych, National Science Foundation i Departament Stanu. Kod źródłowy oprogramowania jest publikowany w otwartym dostępie, dzięki czemu każdy może zweryfikować brak błędów, zakładek lub innych elementów, potajemnie zbierając informacje o użytkownikach. Obecnie liczbę uczestników w sieci routerów szacuje się na dwa miliony, serwery są rozproszone na całym świecie. Czy na Antarktydzie nie ma żadnych węzłów sieci?

Instalowanie programu

Archiwa z oficjalnej strony Tora w Runecie pobierane są dość szybko. W otwartym po załadowaniu oknamusisz wybrać język, folder instalacji i czekać na skopiowanie pliku. "Tor" (przeglądarka w języku rosyjskim) jest instalowany szybko: w ogólnym procesie instalacji zajmuje nie więcej niż dwie minuty. W tym samym czasie AdGuard - oprogramowanie do blokowania reklam (pop-upy, banery i filmy) - dla zaleca deweloperzy zaczęli w przeglądarce w celu zapewnienia prawidłowego funkcjonowania tego ostatniego, zaproponował krótki przegląd studni i zainstalować aplikację mobilną.

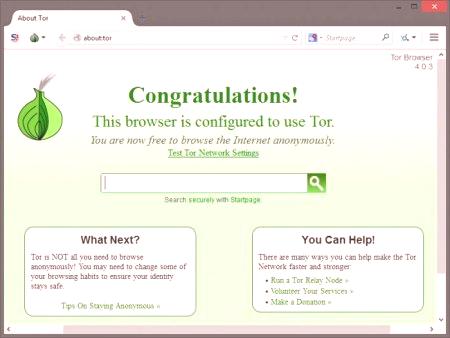

Interfejs przeglądarka

Za oknem jest bardzo podobny do Google Chrome. Browser „Thor”, który podsumowuje zauważyć podobieństwa z internetowym gigantem komputerowym lider „Google” na stronie internetowej Home „aby opuścić okno przeglądarki do pierwotnego rozmiaru” jako otwarcie pełnej wartości określi zasobów internetowych, rozmiar ekran użytkownika. Nawiasem mówiąc, po wyrażeniu zgody przeglądarka po prostu nie otwiera całego ekranu.

Menu przeglądarki Tor jest dokładnie takie samo jak w przeglądarce Chrome. Nawet wygląd ikon nie został zmieniony. Wyszukiwarka programu jest jego własną - Look. Na podstawie żądania "Wikipedia" nie znaleziono głównej strony zasobu.

Jednakże, „Thor” (przeglądarka) dla Windows przeznaczony jest do przeglądania zasobów, które są ukryte w „normalnym” Internet. Tak więc "forum narkotyków" lub "synteza analogów koksu" jest najbardziej niezwykłym, jakiego można się było spodziewać.

Łańcuchy przekazywania informacji

Browser „Thor”, który podsumowuje, pomimo pewnych rozbieżności wyników wyszukiwań nadal pozytywny dla każdegoStrona z łańcuchem widoków wyświetlająca listę punktów danych. Tak więc, dla głównej strony Wikipedii, pojawia się następująca ścieżka:

Ta przeglądarka. Republika Czeska. Holandia. Holandia (inny adres IP jest wyświetlany w nawiasie). Internet.Po przejściu na inną stronę łańcuch zmienił się radykalnie. Dla portalu mail.ru pośrednimi punktami transmisji informacji stały się:

Ta przeglądarka. Republika Czeska. Francja. Niemcy. Internet. Korzystanie z przeglądarki

Aby uzyskać ukryte informacje lub prywatność, używa się "Tora" (przeglądarki). Jak korzystać z oprogramowania dla zwykłego użytkownika? Oczywiście surfowanie po ogólnodostępnych zasobach jest łatwiejsze w bardziej znanych wersjach Internet Explorera, ale komunikacja w sieciach społecznościowych i przekazywanie poufnych informacji w niektórych przypadkach ma sens w przypadku routingu cebuli.

W ten sposób Edward Snowden przekazał informacje dziennikarzom za pośrednictwem Tora (przeglądarki). "Jak korzystać z oprogramowania?" - Włoscy działacze, którzy stworzyli stronę z informacjami o działaniach lokalnej mafii, nie zadawali takich pytań. Wiele organizacji publicznych i osób publicznych zaleca "Tor" jako sposób na zapewnienie własnego bezpieczeństwa, a ogólnie rzecz biorąc, zachowanie wolności w Internecie.

Wersja przeglądarki

Oprócz wersji na komputery stacjonarne istnieje "Tor" (przeglądarka) na Androida i dwie wersje. Nazwa jest, prawda, że aplikacja jest inna - Orbot lub Orfox.Najnowszy program oparty jest na Firefoksie, a nie na Chrome. Tor (przeglądarka) na Androida (obie wersje) można bezpłatnie pobrać w Google Play.

Istnieją również alternatywne wersje Tora od innych programistów. Na przykład Dooble-TorBrowser znacznie zwiększa możliwości pracy, a PirateBrowser, zgodnie z zapewnieniami programistów, nadaje się tylko do oglądania stron internetowych podlegających cenzurze, ale nie zapewnia anonimowości w Internecie. "Tor" to przeglądarka, której wersje różnią się odmianą ze względu na otwarty kod źródłowy programu. Jest to oficjalna wersja The Tor Project, Inc.

Krytyka i działania przeciwko przeglądarce "Tor"

Szeroka proliferacja oprogramowania wywołała publiczne protesty. Często wspominają o możliwości korzystania z przeglądarki w celach przestępczych, powszechne opłaty obejmują terroryzm komputerowy, powielanie oprogramowania nielicencjonowanego, nielegalny handel narkotykami, konie trojańskie i tym podobne. Poprzednie wersje przeglądarki "Tor" są liczone przez dziesiątki, ale oprogramowanie nadal jest szeroko stosowane.