IPTables to narzędzie, które zarządza zaporą w systemie Linux. Jest to potężne i wygodne narzędzie do ochrony sieci i niechcianych połączeń. Cały proces odbywa się w regułach iptables, które można edytować i przeglądać. Bardziej szczegółowe informacje znajdują się w artykule.

Historia

IPTables w systemie Linux używają zapory IPFW zapożyczonej z BSD. Następnie, z wersji jądra Linux 2.4, przyszedł z firewallem Netfiltra i narzędziem IPTables do zarządzania nim. W metodzie jego pracy zapisano wszystkie aspekty i nieznacznie rozbudowano funkcjonalnie.

Struktura i urządzenia IPTables

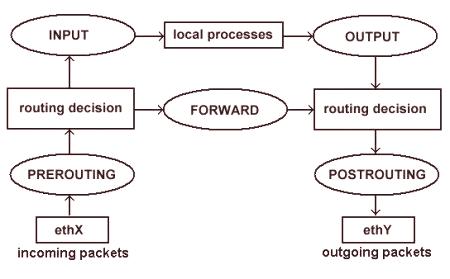

Wprowadzając zaporę, pakiet przechodzi kilka inspekcji. Może to być suma kontrolna lub dowolna inna analiza na poziomie jądra. Czas przejść przez łańcuch PREROUTING. Następnie sprawdzana jest tablica trasowania, zgodnie z którą następuje przekierowanie do następnego łańcucha. Jeśli brakuje adresu w pakiecie, takiego jak TCP, w łańcuchu FORWARD istnieje kierunek. W przypadku, gdy istnieje konkretny adres, łańcuch powinien być INPUT, a następnie do tych demonów lub usług, dla których jest przeznaczony. Odpowiedź od nich powinna również obejmować kilka łańcuchów, takich jak WYJŚCIE. Ostatnim ogniwem w tym procesie jest łańcuch POSTROUTING. Teraz trochę o łańcuchach. Każda z nich zawiera kilka tabel. Ich nazwiska można powtórzyć, ale nie ma to wpływu na pracę, ponieważ nie są ze sobą powiązane. Tabele po koleizawierają kilka zasad. W gruncie rzeczy reguła jest warunkiem, że sprawdzony pakiet musi być zgodny. W zależności od wyniku, pakiet zostaje objęty pewną akcją.

Tak więc, przechodząc przez wszystkie fazy sieci, pakiet jest regularnie odwiedzany przez wszystkie łańcuchy i każdy jest sprawdzany pod kątem zgodności z regułą pewnej reguły. Jeśli tabela nie jest sformatowana przez użytkownika, domyślną akcją jest w zasadzie AKCEPTUJ, która pozwala ci dalej przesuwać się dalej lub DROP, zatrzymuje pakiet. Łańcuchy presetów należą do następujących kategorii:

PREROUTING. Wstępne przetwarzanie wszystkich pakietów w przedpokoju. WEJŚCIE. Te należą do tych pakietów, które są wysyłane bezpośrednio do lokalnego komputera. DO PRZODU. Dotyczy "pakietów tranzytowych", które śledzą tabele routingu. WYJŚCIE. Używany do pakietów wychodzących. POSTROUTOWANIE. Ostatni etap przekazania pakietu wychodzących wszystkich sieci.Oprócz wbudowanych rozmów użytkownicy mogą tworzyć lub usuwać własne.

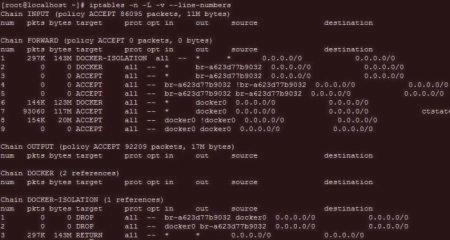

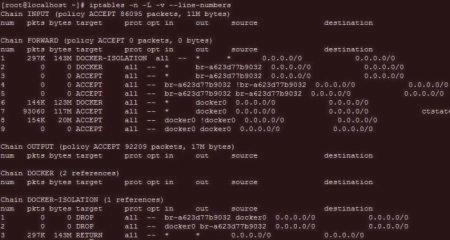

Wyświetlanie reguł IPTables i zarządzanie nimi

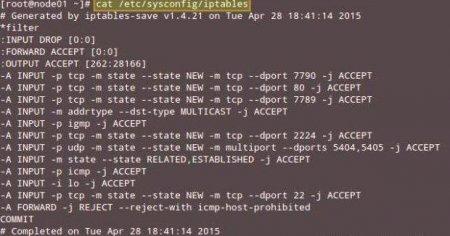

Jak już wspomniano, wszystkie łańcuchy zawierają pewne warunki dla pakietów. Aby przeglądać i zarządzać IPTables i korzystać z narzędzia IPTables. Każda oddzielna reguła jest ciągiem zawierającym zestaw warunków dla pakietów, a także działań przeciwko nim, w zależności od wyniku. Format polecenia wygląda następująco: iptables [-t nazwa stołu do przetworzenia] nazywa się poleceniem [criteria] [action action].

Wszystko, co jest zawarte w nawiasach kwadratowych? możepominięty Jeśli jest to parametr określający tabelę, zostanie użyty filtr. Aby użyć określonej nazwy, musisz dodać klawisz -t. Wywoływana komenda umożliwia wywołanie wymaganej akcji, na przykład, aby dodać regułę IPTables lub ją usunąć. "Kryteria" określają parametry, dla których nastąpi wybór. A "akcja" stosuje akcję, która zostanie wykonana, jeśli warunek zostanie spełniony.

Zespoły do tworzenia i przeglądania reguł IPTables

Oto niektóre komendy narzędziowe:

Dopisz (-A). Kiedy używasz polecenia, określasz łańcuch i tabelę, w której chcesz dodać wymaganą regułę. Wartością zespołu jest to, że robi to na końcu listy. Usuń (-D). Jak można zrozumieć z tytułu, powoduje usunięcie reguły. Jako parametry możesz podać pełną nazwę i numery do nich przypisane. Zmień nazwę łańcucha (-E). Zmienia nazwę łańcucha. Polecenie wskazuje starą, a następnie nową nazwę. Płukanie (F). Wyczyść całkowicie wszystkie zasady danej tabeli. Wstaw (-I). To polecenie wstawia określone miejsce w numerze, reguła jest wymagana. Lista (- L). Zobacz zasady Iptables. Jeśli tabela nie zostanie określona, użyty zostanie domyślny filtr. Polityka (-P). Używana jest domyślna polityka dla określonego łańcucha. Wymienić (-R). Modyfikuje regułę pod podanym numerem, jeśli to konieczne. Łańcuch usuwania (-X). To polecenie usuwa wszystkie utworzone łańcuchy. Pozostać tylko z góry. Zero (-Z). Liczniki przesyłanych danych w określonym łańcuchu są opuszczane. Trochę o parametrach wyboru paczki

Można je konwencjonalnie podzielić na trzy odmiany:

Kryteria ogólne. Można je określić dla dowolnych reguł. Nie wymagają połączenia specjalnych rozszerzeń i modułów, ani nie zależą od tego, który protokół zostanie użyty. Nie ogólne kryteria. Stają się dostępne przy zastosowaniu wspólnych kryteriów. Wyraźny. Aby użyć tego typu, musisz podłączyć specjalne wtyczki do netfiltra. Ponadto polecenie musi używać klawisza -m.Warto nieco opowiedzieć o częstych parametrach używanych przy analizowaniu pakietów:

Protocol (-p). Określa protokół. Źródło (-a). Ten parametr określa adres IP źródła, z którego pochodzi pakiet. Możesz to określić na kilka sposobów. Określony host, adres lub cała podsieć. Miejsce (-a) docelowe. Adres docelowy paczki. Podobnie jak w poprzednim, można go opisać na kilka sposobów. Interfejs (-y). Określa interfejs przychodzący pakietu. Jest używany głównie w systemach NAT lub w systemach z wieloma interfejsami. Out-interface (s). Interfejs wyjściowy. Kilka przykładów

Aby dokonać przeglądu zasad IPTables nat? musisz użyć polecenia "iptables -l -t nat". Znajdź ogólny stan zapory ogniowej - "iptables -L -n -v". Ponadto to polecenie pozwala wyświetlić reguły IPTables, które są dostępne w całym systemie. Wstaw regułę do określonego miejsca w tabeli, na przykład między pierwszą a drugą linią - "iptables -I INPUT 2 -s 202541.2 -j DROP". Następnie, aby go zobaczyć, dodano - "iptables -L INPUT -n -line numbers".

Aby zablokować określony adres, na przykład 121212.12 -"Iptables-IN INPUT-121212.12-j DROP". Pomoc dla iptables - "i itables". Jeśli wymagana jest informacja dla konkretnego zespołu - iptables -j DROP -h.

W związku

Zastosowanie IPtables polecenia wymagane ostrożnie, nieprawidłowe ustawienie (nieświadomie) może uszkodzić sieć całości lub uszkodzenia. Dlatego warto szczegółowo zapoznać się z instrukcjami i instrukcjami przed konfiguracją. Inteligentne ręce IPTables można przekształcić w niezawodnego obrońcę połączeń sieciowych. Administratorzy systemu aktywnie używają narzędzia do tworzenia połączeń izolowanych z nieautoryzowanego dostępu.