Tcpdump to narzędzie wiersza poleceń open source do monitorowania ruchu sieciowego. Przykład: tcpdump działa, przechwytywania i odzwierciedla nagłówki pakietów oraz porównanie ich z zestawu kryteriów. On rozumie poszukiwanie i operatorów logicznych można używać jej nazwa, adres IP, nazwę sieciową i protokoły jako argumenty.

Historia

Tcpdump pierwotnie w 1988 roku przez Van Jacobson, Sally Floyd, prawe Paksson i Steven McCann, który w tym czasie pracował w sieci laboratorium badawczego Laboratorium Lawrence Berkeley napisane . Pod koniec 1990 było wiele wersji tcpdump na przykład portów dystrybuowane jako część systemu operacyjnego i wielu poprawek, które nie zostały właściwie skoordynowane. Michael Richardson i Bill Fenner stworzyli źródło www.tcpdump.org w 1999 roku.

Zastosowanie Tcpdump: Przykłady

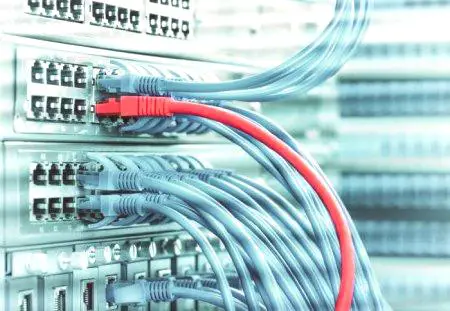

Tcpdump wyświetla zawartość pakietów w sieci. Może odczytywać pakiety z karty interfejsu sieciowego lub z wcześniej zapisanego pliku wsadowego. Przykład tcpdump - narzędzie może zapisywać pakiety na standardowym wyjściu lub pliku. Ale to nie wszystko. Możliwe jest również użycie tcpdump (na przykład Ubuntu) w określonym celu przechwycenia komunikacji i wyświetli innego użytkownika lub komputera. Użytkownik z odpowiednimi uprawnieniami w systemie, który działa jako router lub bramę, przez którą niekodowane przestrzenie ruchu, takich jak Telnet lub HTTP, mogą korzystać z tcpdump, aby wyświetlić Identyfikator logowania, hasła i adresy URLTreści oglądane są na stronach internetowych lub w dowolnej innej niezaszyfrowanej informacji.

Użytkownik może zastosować filtr w celu ograniczenia liczby pakietów obserwowanych w tcpdump na przykładzie mac. To sprawia, że wyjście jest bardziej wygodne do użytku w sieciach o dużym natężeniu ruchu.

Przywileje Uniksa

W niektórych uniksowych systemach operacyjnych zwykły użytkownik musi mieć uprawnienia administratora, aby korzystać z systemu tcpdump Linux, na przykład mechanizmy przechwytywania pakietów w tych systemach, które wymagają zwiększonych uprawnień. Jednak opcja -Z może być użyta do usunięcia uprawnień do pewnego nieuprzywilejowanego użytkownika po ustawieniu przechwytywania. W innych uniksopodobnych systemach operacyjnych mechanizm przechwytywania pakietów może być skonfigurowany tak, aby umożliwić użytkownikom, którzy nie mają uprawnień do korzystania z niego. Jeśli te ustawienia są zakończone, uprawnienia administratora nie są wymagane.

TCP

TCP to podstawowy protokół w pakiecie protokołu internetowego lub zestawie standardów, które umożliwiają systemom komunikację przez Internet. Jest klasyfikowany jako protokół warstwy transportowej, ponieważ tworzy i utrzymuje połączenia między hostami. Protokół TCP uzupełnia protokół internetowy (IP) identyfikujący adresy IP używane do identyfikacji systemów w Internecie. Protokół internetowy zawiera instrukcje dotyczące transmisji danych, podczas gdy protokół kontroli transmisji tworzy połączenie i steruje dostarczaniem pakietów z jednego systemu do drugiego. Te dwa protokoły są zwykle zgrupowane razemnazywane TCP /IP.

Gdy dane są przesyłane przez połączenie TCP, protokół dzieli je na pakiety o pojedynczych numerach lub "segmenty". Każdy pakiet zawiera nagłówek, który definiuje źródło, miejsce docelowe i sekcję danych. Ponieważ pakiety mogą podróżować przez Internet wieloma trasami, mogą dotrzeć do miejsca docelowego w innej kolejności, niż zostały wysłane. Protokół kontroli transferu zmienia kolejność pakietów we właściwej kolejności po stronie odbiorczej.

Przykłady Tcpdump i UDP

TCP obejmują także sprawdzanie błędów, co zapewnia, że każdy pakiet jest dostarczany na żądanie. Różni się to od UDP, który nie sprawdza, czy każdy pakiet został pomyślnie przesłany. Chociaż wbudowane sprawdzanie błędów oznacza, że protokół TCP jest droższy i wolniejszy niż protokół UDP, ta technologia zapewnia dokładne przesyłanie danych między systemami. TCP jest również używany do przesyłania większości rodzajów danych, takich jak strony internetowe i pliki przez Internet. UDP jest idealny do przesyłania strumieniowego multimediów, co nie wymaga dostarczania wszystkich pakietów.

Podstawy funkcjonalnego

TCP powstały w początkowej implementacji sieci, w której uzupełniają protokół internetowy (IP). Zapewnia niezawodną, uporządkowaną i sprawdzoną kontrolę przepływu pakietów między aplikacjami działającymi na hostach wymieniających sieci IP. Główne aplikacje internetowe (World Wide Web, e-mail, zdalna administracja, transfer plików) zależą od TCP. Aplikacje, które nie wymagają niezawodnej usługi strumienia danychużywaj tylko niestandardowego protokołu datagramów (UDP), który zapewnia usługę datagramu bez połączenia, która kładzie nacisk na obniżanie ustawień bezpieczeństwa.

Warunki wstępne tworzenia

W maju 1974 r. Instytut Inżynierów Elektryków i Elektroników (IEEE) opublikował dokument zatytułowany "Protokół wymiany sieci między pakietami". Autorzy artykułu, Vint Cerf i Bob Kahn, opisali protokół wzajemnego połączenia do dzielenia zasobów za pomocą przełączania pakietów między węzłami, w tym koncepcje francuskiego projektu CYCLADES pod kierunkiem Louisa Busina. Centralnym komponentem tego modelu był program kontroli transferu, który obejmował zarówno połączenia zorientowane na łącze, jak i usługi datagramów między hostami. Następnie monolityczny program kontroli transferu został podzielony na architekturę modułową, która obejmowała protokół kontroli transmisji na poziomie zorientowanym na połączenie oraz protokół internetowy na poziomie wzajemnych połączeń (datagramy). Model miał nieformalną nazwę jako TCP /IP, odtąd otrzymał nazwę Internet Protocol Suite.

Funkcja sieciowa

Protokół kontroli transmisji zapewnia pośrednie usługi komunikacyjne między aplikacją a protokołem internetowym. Zapewnia połączenie między węzłami na poziomie transportu modelu internetowego. Dodatek nie musi znać specyficznych mechanizmów przesyłania danych do łącza do innego hosta, na przykład niezbędnej fragmentacji pakietów na nośniku przesyłania. Na poziomie transportu algorytm przetwarza wszystkie daneinstalacja komunikacji i transmisji oraz stanowi abstrakcję połączenia sieciowego z aplikacją. Na niższych poziomach stosu protokołów z powodu przeciążenia sieci, równoważenia obciążenia lub innego nieprzewidywalnego zachowania pakiety IP mogą zostać utracone, zduplikowane lub dostarczone w innej kolejności. TCP wykrywa dane o problemach, żąda retransmisji utraconych danych, modyfikuje dane w kolejności, a nawet pomaga zminimalizować obciążenie sieci, aby zmniejszyć ryzyko wystąpienia innych problemów. Jeśli dane nadal nie zostaną dostarczone, źródło zostanie zgłoszone jako błąd. Po ponownym złożeniu się zestawu oryginalnie przesłanych pakietów odbiornik TCP transmituje je do aplikacji odbierającej. Tak więc, TCP streszcza połączenie programu z podstawowymi danymi sieci.

Aplikacja

TCP jest szeroko stosowany przez wiele aplikacji dostępnych w Internecie, w tym pocztę e-mail, protokół przesyłania plików, udostępnianie plików peer-to-peer i strumieniowe aplikacje multimedialne. TCP jest zoptymalizowany do dokładnego, nie terminowego dostarczania i może powodować stosunkowo długie opóźnienia (około sekund) podczas oczekiwania na komunikaty o błędach lub retransmisje utraconych wiadomości. Dlatego nie nadaje się do aplikacji działających w czasie rzeczywistym, takich jak Voice over IP. W przypadku takich aplikacji zalecane są zazwyczaj protokoły transferu danych w czasie rzeczywistym (RTP) działające na zasadzie datagramów użytkowników.

Korzyści

TCP to usługa bezpiecznego przesyłania strumieniowego, która zapewnia, że wszystkie otrzymane dane będąidentyczny z wysłanym i we właściwej kolejności. Ponieważ transmisja pakietów przez wiele sieci jest niewiarygodna, w celu zapewnienia bezpieczeństwa stosuje się metodę zwaną "pozytywnym potwierdzeniem retransmisji". Ta technika wymaga, aby odbiorca odpowiedział na komunikat potwierdzający, otrzymując dane. Nadawca przechowuje zapis każdego wysłanego paczki i obsługuje czas od wysłania paczki. Nadawca przesyła ponownie dane, jeśli upłynie czas, zanim wiadomość zostanie potwierdzona. Licznik jest wymagany, jeśli pakiet zostanie zgubiony lub uszkodzony.

Niuanse

Podczas gdy IP przetwarza faktyczne dostarczanie danych, TCP śledzi "segmenty" - poszczególne jednostki przesyłanych danych, w których komunikat jest podzielony na efektywne trasowanie przez sieć. Na przykład, gdy plik HTML jest wysyłany z serwera WWW, warstwa oprogramowania TCP serwera dzieli sekwencję pakietów plików na segmenty i wysyła je osobno do warstwy IP (warstwa Internetowa). Warstwa Internetowa hermetyzuje każdy segment pakietu TCP IP, dodając nagłówek, który zawiera (między innymi danymi) adres IP miejsca docelowego. Gdy odbierze je program kliencki na komputerze, poziom TCL (warstwa transportowa) ponownie zbiera pojedyncze segmenty i zapewnia ich prawidłową organizację i bezbłędność, gdy dane są przesyłane do programu.