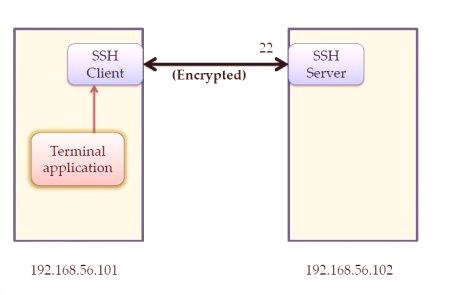

Secure Shell, lub skrót SSH, jest jedną z najbardziej zaawansowanych technologii bezpieczeństwa dla transmisji danych. Korzystanie z takiego trybu na tym samym routerze może zapewnić nie tylko poufność przekazywanych informacji, ale także przyspieszyć wymianę pakietów. To prawda, że nie wszyscy wiedzą, jak otworzyć port SSH i dlaczego wszystko, czego potrzebuje. W takim przypadku będziemy musieli podać konstruktywne wyjaśnienie.

Port SSH: co to jest i dlaczego?

Tylko otwarcie portu SSH na każdym routerze lub odpowiedniej konfiguracji klienta dodatkowej interakcji z serwerem SSH bezpośrednio sprawia, że pełne wykorzystanie wszystkich funkcji bezpieczeństwanowoczesne sieci. Chodzi o użycie domyślnego portu lub ustawień niestandardowych. Opcje te mogą być trudne do zastosowania, ale bez zrozumienia organizacji takiego połączenia, nie można tego zrobić.

Standardowy port SSH

Uzasadnienie techniczne

Ponadto, SSH-port może być aktywowana w przypadku, gdy użytkownik jest niezbędne do wykonywania zdalnych skryptów X Windows, który w najprostszym przypadku jest przekazywanie informacji z jednego komputera do drugiego, jak już wspomniano, zmuszony szyfrowania . W takich sytuacjach zastosowanie algorytmów opartych na AES będzie najpilniejsze. Jest to algorytm szyfrowania symetrycznego, który jest pierwotnie dostarczany przez technologię SSH. I używać go nie tylko jest możliwe, ale także jest konieczne.

Historia wdrożenia

Główną zaletą otwarcia portu SSH, telnet lub rlogin przeciwieństwie, jest stosowanie podpisów cyfrowych RSA lub DSA (w postaci pary wodnej i otwartym pochowany klucz). Ponadto, sytuacja ta może wykorzystywać tzw klucza sesji w oparciu o algorytm Diffie-Hellmana, która wymaga użycia szyfrowania symetrycznego wyjścia, chociaż nie wyklucza wykorzystania algorytmów szyfrowania asymetrycznego podczas transmisji i odbioru danych z innego komputera.

Serwery i powłoki

Bezpieczeństwo zakazy

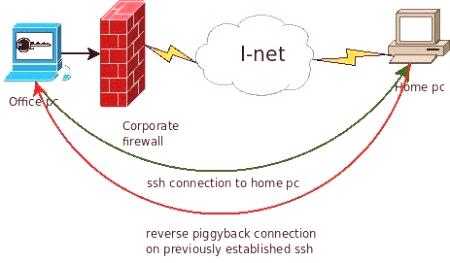

Tunelowanie

Serwer SSH

SSH klienta

Uwierzytelnianie klucza otwartego i zmiana portu

na cokolwiek innego na bardzo podstawowym poziomie.

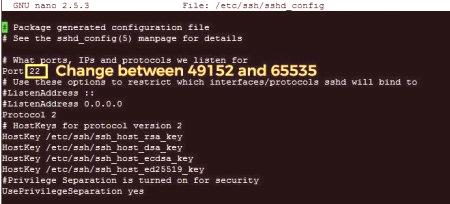

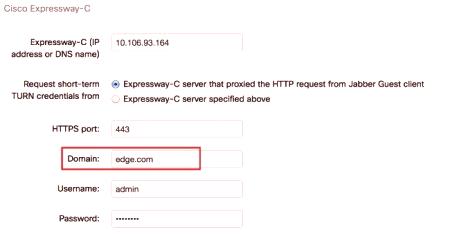

Najważniejsze - że liczba otwartego portu nie przekracza wartości 65535 (powyżej portów po prostu nie ma w przyrodzie). Ponadto należy zwrócić uwagę na niektóre otwarte porty, które mogą być używane przez klientów, takich jak bazy danych MySQL lub FTPD. Jeśli podasz ich konfigurację dla SSH, po prostu przestaną działać. Warto wziąć pod uwagę, że ten sam klient Jabbera musi działać w jednym środowisku przy użyciu serwera SSH, na przykład na maszynie wirtualnej. A serwer localhost sam będzie musiał przydzielić wartość 4430 (zamiast 443, jak wspomniano powyżej). Tej konfiguracji można użyć, jeśli zapora sieciowa blokuje dostęp do głównego pliku jabber.example.com.

Najważniejsze - że liczba otwartego portu nie przekracza wartości 65535 (powyżej portów po prostu nie ma w przyrodzie). Ponadto należy zwrócić uwagę na niektóre otwarte porty, które mogą być używane przez klientów, takich jak bazy danych MySQL lub FTPD. Jeśli podasz ich konfigurację dla SSH, po prostu przestaną działać. Warto wziąć pod uwagę, że ten sam klient Jabbera musi działać w jednym środowisku przy użyciu serwera SSH, na przykład na maszynie wirtualnej. A serwer localhost sam będzie musiał przydzielić wartość 4430 (zamiast 443, jak wspomniano powyżej). Tej konfiguracji można użyć, jeśli zapora sieciowa blokuje dostęp do głównego pliku jabber.example.com.

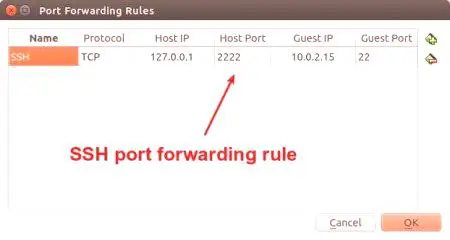

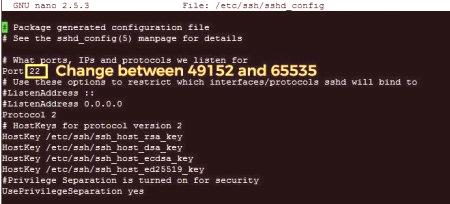

Z drugiej strony, możliwe jest przetaczanie portów na samym routerze, przy użyciu ustawienia interfejsu w tym celu wraz z tworzeniem reguł wykluczeń. W większości modeli wprowadzanie odbywa się poprzez wprowadzenie adresów zaczynających się od 192168 z dodatkiem 0.1 lub 1.1, ale na routerach, które łączą możliwości modemów ADSL takich jak Mikrotik, końcowy adresprzewiduje wykorzystanie 88.1. W tym przypadku, należy utworzyć nową regułę, a następnie ustawić żądane parametry, na przykład w celu zainstalowania zewnętrznego połączenia dst-nat i ręcznie porty są przepisywane w ogólnych ustawień i preferencji w działaniu (działanie). Nic szczególnie skomplikowanego tutaj. Najważniejsze jest określenie wymaganych parametrów i ustawienie właściwego portu. Domyślnie można użyć portu 22, ale jeśli użyć specjalistycznego klienta (z powyższym dla różnych systemów), wartość może być zmieniana dowolnie, ale tylko dlatego, że opcja ta nie przekroczy ustaloną wartość, powyżej której numery portów nie są po prostu dostępne. Po skonfigurowaniu połączenia należy również zwrócić uwagę na ustawienia klienta. Może się okazać, że jego ustawienia muszą określić minimalną długość klucza (512), chociaż zwykle jest domyślnie ustawiony na 768. Ponadto, pożądane jest, aby ustawić czas, logując się na 600 sekund i pozwalają na zdalny dostęp przy użyciu ludzkiego pierwiastka. Po zastosowaniu tych systemów musi również wyrazić zgodę na korzystanie z praw uwierzytelniania, inne niż te oparte na wykorzystaniu .rhost (ale to powinno tylko administratorzy systemu). Między innymi, jeśli nazwa użytkownika zarejestrowany w systemie, nie pokrywają się z tymi, które obecnie należy określić go jednoznacznie za pomocą mistrza ssh obsługi poleceń z wprowadzeniem dodatkowych parametrów (dla tych, którzy rozumieją o co chodzi )

Z drugiej strony, możliwe jest przetaczanie portów na samym routerze, przy użyciu ustawienia interfejsu w tym celu wraz z tworzeniem reguł wykluczeń. W większości modeli wprowadzanie odbywa się poprzez wprowadzenie adresów zaczynających się od 192168 z dodatkiem 0.1 lub 1.1, ale na routerach, które łączą możliwości modemów ADSL takich jak Mikrotik, końcowy adresprzewiduje wykorzystanie 88.1. W tym przypadku, należy utworzyć nową regułę, a następnie ustawić żądane parametry, na przykład w celu zainstalowania zewnętrznego połączenia dst-nat i ręcznie porty są przepisywane w ogólnych ustawień i preferencji w działaniu (działanie). Nic szczególnie skomplikowanego tutaj. Najważniejsze jest określenie wymaganych parametrów i ustawienie właściwego portu. Domyślnie można użyć portu 22, ale jeśli użyć specjalistycznego klienta (z powyższym dla różnych systemów), wartość może być zmieniana dowolnie, ale tylko dlatego, że opcja ta nie przekroczy ustaloną wartość, powyżej której numery portów nie są po prostu dostępne. Po skonfigurowaniu połączenia należy również zwrócić uwagę na ustawienia klienta. Może się okazać, że jego ustawienia muszą określić minimalną długość klucza (512), chociaż zwykle jest domyślnie ustawiony na 768. Ponadto, pożądane jest, aby ustawić czas, logując się na 600 sekund i pozwalają na zdalny dostęp przy użyciu ludzkiego pierwiastka. Po zastosowaniu tych systemów musi również wyrazić zgodę na korzystanie z praw uwierzytelniania, inne niż te oparte na wykorzystaniu .rhost (ale to powinno tylko administratorzy systemu). Między innymi, jeśli nazwa użytkownika zarejestrowany w systemie, nie pokrywają się z tymi, które obecnie należy określić go jednoznacznie za pomocą mistrza ssh obsługi poleceń z wprowadzeniem dodatkowych parametrów (dla tych, którzy rozumieją o co chodzi )

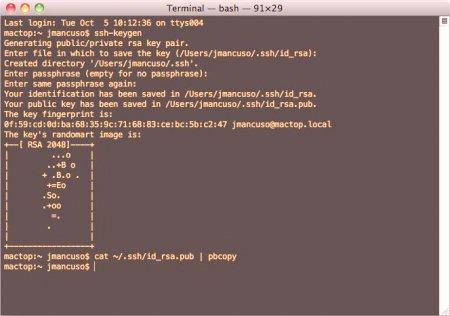

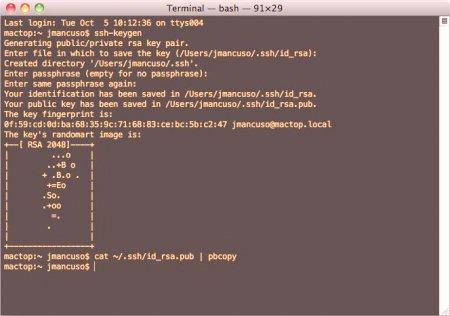

Aby przekonwertować klucz iPolecenie ~ /.ssh /id_dsa (lub rsa) może być użyte dla samej metody szyfrowania. Aby utworzyć klucz publiczny, używana jest transformacja za pomocą linii ~ /.ssh /identity.pub (ale niekoniecznie). Ale, jak pokazuje praktyka, najłatwiej jest używać takich poleceń jak ssh-keygen. Istotą tego pytania jest jedynie dodanie klucza do dostępnych narzędzi do tworzenia treści (~ /.ssh /authorized_keys). Ale posunęliśmy się za daleko. Jeśli powrócisz do kwestii konfiguracji SSH, jak już jest jasne, zmiana portu SSH nie jest zbyt trudna. To prawda, że w pewnych sytuacjach, które nazywa się, będzie musiała się pocić, ponieważ będzie musiała wziąć pod uwagę wszystkie wartości głównych parametrów. W przeciwnym razie problem z konfiguracją zostanie zredukowany do wewnętrznego lub zewnętrznego programu (jeśli został pierwotnie dostarczony) lub do korzystania z routingu portów routingu. Ale nawet jeśli domyślnie zmienisz port 22, na tym samym 443, musisz wyraźnie zrozumieć, że taki schemat nie zawsze działa, ale tylko w przypadku instalacji tego samego dodatku Jabbera (inne analogi mogą również używać odpowiednich portów, które różni się od standardowych). Ponadto należy zwrócić szczególną uwagę na ustawienie parametrów klienta SSH, który będzie bezpośrednio wchodził w interakcję z serwerem SSH, jeśli rzeczywiście oczekuje się użycia bieżącego połączenia. W przeciwnym razie, jeśli początkowo nie zostanie dostarczona kropla portów (chociaż jest to pożądane), ustawienia i opcje dostępu do SSH mogą i nie mogą być zmieniane. Oto kilka szczególnych problemów podczas tworzenia połączenia i jego późniejszego wykorzystania,ogólnie rzecz biorąc, nie jest to oczekiwane (chyba że ręczna konfiguracja konfiguracji oparta na serwerze i kliencie nie będzie używana). Generalnie tworzenie wyjątku reguł na routerze pozwala naprawić wszystkie problemy lub ich uniknąć.

Aby przekonwertować klucz iPolecenie ~ /.ssh /id_dsa (lub rsa) może być użyte dla samej metody szyfrowania. Aby utworzyć klucz publiczny, używana jest transformacja za pomocą linii ~ /.ssh /identity.pub (ale niekoniecznie). Ale, jak pokazuje praktyka, najłatwiej jest używać takich poleceń jak ssh-keygen. Istotą tego pytania jest jedynie dodanie klucza do dostępnych narzędzi do tworzenia treści (~ /.ssh /authorized_keys). Ale posunęliśmy się za daleko. Jeśli powrócisz do kwestii konfiguracji SSH, jak już jest jasne, zmiana portu SSH nie jest zbyt trudna. To prawda, że w pewnych sytuacjach, które nazywa się, będzie musiała się pocić, ponieważ będzie musiała wziąć pod uwagę wszystkie wartości głównych parametrów. W przeciwnym razie problem z konfiguracją zostanie zredukowany do wewnętrznego lub zewnętrznego programu (jeśli został pierwotnie dostarczony) lub do korzystania z routingu portów routingu. Ale nawet jeśli domyślnie zmienisz port 22, na tym samym 443, musisz wyraźnie zrozumieć, że taki schemat nie zawsze działa, ale tylko w przypadku instalacji tego samego dodatku Jabbera (inne analogi mogą również używać odpowiednich portów, które różni się od standardowych). Ponadto należy zwrócić szczególną uwagę na ustawienie parametrów klienta SSH, który będzie bezpośrednio wchodził w interakcję z serwerem SSH, jeśli rzeczywiście oczekuje się użycia bieżącego połączenia. W przeciwnym razie, jeśli początkowo nie zostanie dostarczona kropla portów (chociaż jest to pożądane), ustawienia i opcje dostępu do SSH mogą i nie mogą być zmieniane. Oto kilka szczególnych problemów podczas tworzenia połączenia i jego późniejszego wykorzystania,ogólnie rzecz biorąc, nie jest to oczekiwane (chyba że ręczna konfiguracja konfiguracji oparta na serwerze i kliencie nie będzie używana). Generalnie tworzenie wyjątku reguł na routerze pozwala naprawić wszystkie problemy lub ich uniknąć.